Özet: “VPN Nedir? VPN (Virtual Private Network) Ne Demektir? Anlamı” başlıklı yazımızda VPN nedir, VPN ne demektir, VPN kelimesinin tanımı, VPN özellikleri, VPN ne işe yarar gibi VPN hakkında detaylı bilgileri bulacaksınız.

VPN Tanımı

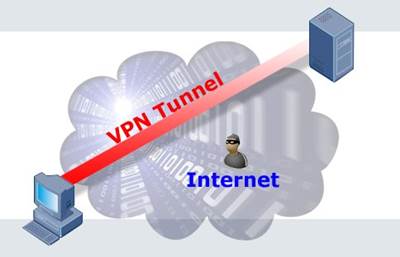

Virtual Private Network olan ama kısaca VPN olarak isimlendirilmektedir. Türkçe dersek Sanal Özel Ağ. Ağlara uzaktan erişim sağlayan VPN sanal bir ağ uzantısı yaratır. Böylece bu ağa fiziksel olarak bağlıymış gibi görünür. diğer bir deyişle internet üzerinden başka bir network ağına bağlanmamızı sağlayan bağlantı çeşididir.

VPN Bağlantılarının Özellikleri

- Kapsülleme

- Kimlik doğrulama

- Veri şifreleme

Kapsülleme

VPN ağında, veriler bir üst bilgiyle kapsüllenirler. Bu üstbilgi verileri geçiş ağı sırasında çapraz geçmelerine izin verecek bilgileri içerir. Kapsülleme işlemini anlatmak istersek, VPN tünel protokollerini açıklamalıyız.

Kimlik Doğrulama

3 farklı şekilde kimlik doğrulama metodu vardır.

1 – Kullanıcı düzeyinde PPP kimlik doğrulaması, VPN bağlantısında bağlanan VPN sunucusu, VPN istemcisinin kimliğini Noktadan Noktaya (PPP) kullanıcı düzeyinde kimlik doğrulama metodlarıyla doğrular. Sonrasında VPN istemcisinin yetkili kişi olmasını onaylar. Eğer, karşılıklı kimlik sorgusu yapılır ise, yani VPN istemciside VPN sunucusunun kimliğini doğrular. Bu sayede, bilgisayarlara karşı da bir koruma sağlanmış olur.

2 – İnternet anahtar değişimi (IKE) ile bilgisayar düzeyinde kimlik sorgulama işlemi, VPN istemcisi ve VPN sunucusu İnternet Protokolü güvenliği (IPsec)güvenlik oluşturmak üzere, bilgisayar sertifikası veya önceden paylaşılan bir anahtar değişimi için IKE protokolünden yararlanırlar. Bu iki durumda da VPN istemcisi ve VPN sunucusu karşılıklı olarak bilgisayar düzeyinde kimliklerini doğrular. Bilgisayar düzeyinde kimlik doğrulama, kullanıcı düzeyinde kimlik doğrulamaya oranla daha güvenlidir. Bu yüzden bilgisayar düzeyinde kimlik doğrulama daha çok önerilir. Bilgisayar düzeyinde kimlik doğrulama sadece L2TP/IPsec bağlantıları için kullanılır.

3 – Veri kaynağı için kimlik doğrulama ve veri bütünlüğü yer almaktadır. VPN bağlantısında, veri gönderimi sırasında gönderilen verilerin bağlantının diğer ucundan gönderildiğini ve verilerin gönderim aşaması sırasında değişmediğini sağlamak için, veride yalnızca gönderenin ve o alanın bildiği bir şifreleme anahtarına uygun bir şifreleme toplamı vardır. Veri kaynağı için kimlik doğrulama ve veri bütünlüğü sadece L2TP/IPsec bağlantılarında kullanılır.

Veri şifreleme

Veriler, paylaşılan veya ortak geçiş ağından çapraz geçer ve gizliliğin sağlanması için gönderici tarafından şifrelenir. Daha sonra bu şifreler alan tarafından çözümlenir. Şifreleme ve alan tarafından şifre çözme işlemi, gönderecinin ve alanın kullandığı şifreleme anahtarına bağlıdır. VPN bağlantısı üzerinden veri transferi yapıldığında şifreleme anahtarı olduğu için ele geçirilse bile kimse için bir anlam ifade etmez.

Gizlen VPN Nedir?

Internet bağlantınız açık iken gizlenen VPN sayesinde tüm sitelere yüzde yüz erişme imkanı sağlar. Ekstra bir ayarlama veya başka bir internet tarayıcısına ihtiyaç duymazsınız. Hiç kimse sizi VPN traffic sayesinde hangi sitelerde gezindiğinizi göremez. Ayrıca bütün işlerinizi güvenle yapabilirsiniz. Yani VPN sizin güvenliğinizi ve gizliliğinizi sağlar. Kullanıcılarının bilgileri 128-bit ile şifrelenmektedir. Bu sayede her kullanıcıya ait özel kullanıcı adı ve şifre sağlanmaktadır.